揭開資安服務亂相?真相?

文‧圖/Nicholas 2011/8/30 上午 11:12:04

在台灣,資安服務愈來愈難做,尤其是在政府單位,資安相關服務預算編列一年比一年低,需要執行的任務工作卻一年比一年還要多。對於台灣廠商而言,最無奈的莫過於政府單位的承辦人員喜歡以「委託協助」或其它名義,請廠商執行許多合約範圍外的工作。大部份的廠商迫於現實,大都會接受並協助執行。真的鬧上法院的,僅少數個案。像這樣政府單位將許多資安服務或是其它IT建置專案大量委外的情形,在全世界可能是獨一無二的了。

近期筆者在執行專業資安任務時,遇上兩種情況,在此提出來和大家分享討論。第一種狀況是:在某政府單位的專業資安服務建議規畫書中,將執行弱點檢測資安服務後的「修補執行廠商或系統管理者的角色」含括在RFP(Request for Proposal)內,且要求同一廠商執行系統修補的弱點。在標準的工作服務內容當中,資安服務的檢測與實際的修補「不能」由同一廠商或同一管理者執行。

委外單位的便宜心態

標準作業程序中,應由甲廠商負責檢測、乙廠商在測試平台環境中執行需要修補的弱點,如執行修補弱點的過程中順利且系統運作正常;接下來才會在正式的系統環境上執行弱點的修補程式,這才是標準執行弱點修補的做法。

將執行檢測與修補弱點的工作獨立出來是有其道理的,一方面是由於系統管理者較熟悉瞭解自己管理的系統運作與操作權限,較容易執行;另一方面則是為了避免球員兼裁判的情況,容易發生弊端。如果執行檢測與弱點修補為同一廠商或同一員工時,可能會有弱點檢測報告不確切的情況發生。初期報告的造假可能是時程上趕不上而偶而為之。但時間久了,慢慢就可能演變成一種習慣,而常常為之。

實際上,許多中小型企業或是IT預算不多的政府單位,經常為了節省經費,只有建置正式系統環境,並沒有、也不會建置所謂的測試環境。因此,如果需要做系統變更或執行弱點的修補時,通常的做法會是直接在正式系統環境上執行。如果系統上並無特定的AP執行時,環境較為單純,執行修補比較不會出現問題且系統仍能正常運作;但如果系統上有執行特定AP時,執行弱點修補,最嚴重可能會導致AP無法正常運作,嚴重影響政府組織或企業持續的運作,造成的傷害程度不容忽視。

提供標準流程避免造成服務中斷

另外一種情形就是筆者發現近年來,許多廠商亦開始提供專業資安服務,而在執行的過程中,最常聽到客戶抱怨執行弱點檢測服務期間,常造成目標主機系統無法正常運作造成對外服務中斷、甚至整個影響企業內部網路中斷等情況發生。

通常可能發生這種情形的原因,不外乎被檢測的目標系統主機設備過於老舊,以及效能不佳的便宜網路設備(常聽到的有C牌、D牌與P牌)會由於弱點掃描時所產生較大的網路流量無法負載而當機。因此專業資安廠商所提供的服務內容必須有標準流程,在服務執行期間,亦必需遵守雙方討論出來的約定事項、受測目標範圍,以及執行時程,才能保障雙方權益及義務,減少不可預期的事故發生機率。政府單位或企業在將資安服務委外時,有幾個建議的步驟,首先,定義資安服務委外的目的、目標及時程等主要內容,接著再依政府各單位及企業IT部門不同的需求而訂定合理、明確的合約內容。以下針對不同的資安服務內容,介紹幾個常見的委外項目及所需注意的事項。

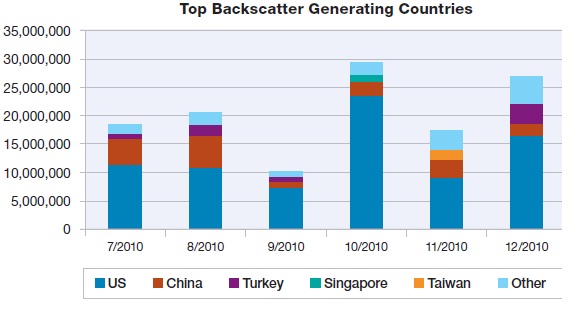

▲前幾大Backscatter產生來源國家。(資料來源:IBM X-Force 2010 Trend and Risk Report)

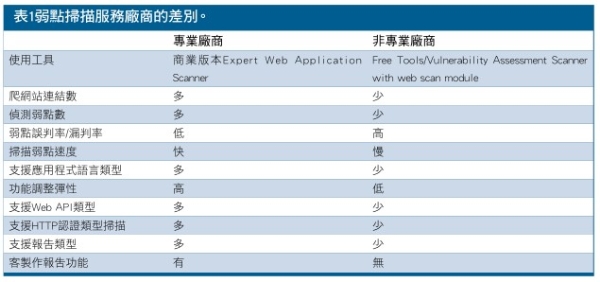

掃描服務專業與否的差別

一般來說各廠商執行此服務內容的方式大同小異。主要差異部份在於使用工具的不同與偵測弱點的準確度,以及在執行過程中依據客戶網路環境而調整過的弱點評工具系統參數。通常來說,商業版本的自動化掃描工具會較免費版本執行出來的結果較為準確,誤判或漏判率也通常較低。

商業版本提供的掃描結果報告中,雖然會提供相關弱點的修補措施與建議。但實際執行修補時,可能會遇到客戶反應升級該弱點影響的版本,會造成其它應用程式無法正常執行的情況。這時候,即可以看出資安服務廠商的專業能力是否能夠勝任,是否可以提出最適合、較能滿足客戶實際需求的弱點修補建議,而不是只會按照原始的弱點執行結果報告內容,照本宣科的與客戶說明修補方式。

例如,常見的Apache 伺服器,常會因掃描工具是以版本判定的方式界定,而產生有誤判或是不確定是否真的有弱點的情況發生。這時候,就必須仰賴專業資安服務廠商的技術能力協助客戶判斷,並協助客戶完成相關弱點的修正與確認。

網頁應用程式弱點掃描服務

這是最近幾年興起的一項服務,主因是駭客從原本針對系統漏洞的攻擊,已開始轉向針對網站漏洞進行有計畫性的攻擊與感染惡意程式,讓不知情的網站瀏覽使用者點選後下載木馬程式,使得個人電腦中重要的資料被偷偷傳送出去,因此才逐漸讓大家對網站安全性的較為重視並予以修正。

服務內容主要是使用自動化檢測工具,針對客戶提出的標的主機的網站應用程式內容進行應用程式碼檢測。檢測網站上是否有程式上不該出現的弱點。許多廠商在執行完畢後,就直接將報告交付給客戶交差了事,而未對報告上的弱點進行確認,常造成出現大量誤判弱點的報告交予客戶,客戶亦無法從報告中得到正確的資訊進行程式的修正。

另外,在與客戶簡報如何修補應用程式的弱點時,由於面對的是客戶端應用程式開發人員,而非系統管理人員。如果網頁弱點簡報人員對網站應用程式不熟或完全不懂,就很可能無法回答客戶端的開發人員提出的問題,也因為是使用自動化工具做檢測,檢測到的弱點內容通常還是會需要人為的判斷,才能確認是否有真的有弱點存在。

還有,使用自動化工具執行弱點檢測時,會存在某些無法偵測出弱點的盲點,因此會出現有弱點無法偵測出來的漏判問題。這是每個自動檢測工具本身都存在的問題。例如,網站應用程式弱點檢測工具,在進行檢測弱點時,會針對網站伺服器回應碼(HTTP Response code)的內容進行解讀,如果回應訊息碼為200 OK時,工具都會判定為有此弱點。事實上,有許多情形下是網站本身已經為這個漏洞偵測的內容,執行內容過濾輸入與輸出。

滲透測試服務

在過去幾年,這項服務客戶所給的目標物大都只是指定系統主機IP位址,然後要求廠商找出這台主機上所有的漏洞。利用僅有的資訊,找出該系統主機所有的不當系統設定與服務衍生出來的漏洞,少有特別指定要檢測目標的服務類型。

而今的滲透服務,大都只針對網站應用程式的部份進行模擬駭客攻擊。現在許多廠商在執行這個服務時,基本上只是利用網站應用程式弱點掃描工具執行,然後將執行結果報告,以人工方式進行修正編輯當作滲透測試結果報告。這個的情形尤其在政府單位委外的服務當中最為常見。

主要的原因在於政府單位需要執行的標的物的數量實在太大,要在有限時程內完成幾乎是不可能的事。因此,某些廠商一方面並沒有可以做這項服務的專業人員,另一方面為了節省檢測時間與人力成本,也只能採用最簡單、最快速的方式,硬著頭皮來完成專案的進行-就是使用一套商業版本的網站弱點評估工具,完成整個服務檢測。

專業人力的價值所在

實際上,滲透測試在執行服務過程中,並不會只使用單一工具進行,會同時搭配使用多套工具,並且配合駭客思維以人工手動方式進行應用程式內容檢測。因為如果只單靠著工具檢測的結果,當成滲透測試結果報告內容,必然會被質疑其報告內容的準確性有多高。

另外,以人工方式檢測的意義在於可以將發掘的弱點做更深入、更廣度的探索,並試圖利用它進行權限的跳脫,以便取得更高的系統權限,找出透過這個弱點衍生出的其它漏洞問題。客戶才會瞭解該弱點造成的嚴重性,並在評估其影響的範圍與程度後,立即進行修補作業。而這樣的執行結果是自動化工具無法做到的,只能依靠有駭客思維的專業技術人員才能做到。

標準作業程序依循

只是這些專業人員在執行這項服務在檢測過程中大都以符合ISACA、OSSTMM(Open Source Security Testing Methodology Manual)、OWASP(Open Web Application Security Project)等其中一個當作標準來執行,避免過度的探索發掘影響客戶系統的正常運作。比如說OSSTMM標準,即是利用標準當成滲透測試的基準線,可以確保執行完整度與全面性。這可以讓客戶確認其結果報告內容是否為其它與技術無關的評估等級資料,例如客戶提供廠商滲透測試的企業資料。

在政府單位最常發現去年廠商執行過網站滲透測試的網站,今年如果換成其它專業能力高的廠商執行時,很容易地就發現許多顯而易見的網站漏洞。而且找出的漏洞,透過這些弱點都可以取得後端資料庫的管理權限,嚴重程度讓承辦人員與其主管非常重視。

廠商未按程序導致系統當機

記得前幾年,某家在IT界相當知名的大廠商在執行滲透測試服務時間,因在同一時間手邊有許多需要執行的滲透測試服務案子,加上執行人員需要負責公司其它任務,導致應該在執行時程內完成的服務竟未執行完畢。明知已超過雙方預訂可以執行的工作時間後,執行人員心想超過一點時間應該沒什麼關係,因此繼續專案的執行。於是,在超出預訂時間執行半個小時後,發現客戶受測目標網站已經無法連線,緊急通知客戶聯絡窗口。

客戶於是追查事情發生原因的始末,發現係因AP開發人員認為滲透測試時程已過,遂開始進行網站程式內容修正變更的動作;而同時間滲透測試廠商仍在執行相關攻擊作業,因而導致該網站AP無法正常運作。

客戶在最後才發現受僱廠商居然沒有按照雙方談妥的實施時程內執行作業,而導致此問題的發生。且事件在發生後並未在第一時間告知客戶此一情況,是經過客戶追查後才說出實情。後來,經過廠商高層的道歉,客戶才答應不予以罰款。從這次事件看來,問題即在於該資安廠商在執行過程中並沒有遵守該有的規範,才導致客戶系統的當機。

笨蛋!問題在質,不是在量

台灣的IT服務,其服務內容價值,通常被政府單位與企業視為低廉的產品,甚至比購買硬體設備還便宜行事。這是IT服務業一直存在已久的問題,以致於同業間為了取得專案進行削價競爭,通常也顧不得執行過程的品質問題。因為客戶預算有限,導致廠商執行時只能用最快、最簡單合乎成本的方式達到合約的要求就好,尤其是在所謂的滲透測試服務上,也無暇顧及服務是否達到該有的深度與廣度。無怪乎常常看到台灣的網站被植入惡意程式或被駭客利用當跳板做非法的行為。

自動工具的利用是為了減少企業IT的負擔,讓這些例行又重複工作能被更有效率的執行,許多資服業者也常以此為號召,宣稱透過這些掃描工具可以定期產生符合法規規範的報表。但別忘了,會發動攻擊的永遠是駭客,是活生生的人,而不是機器工具;所以自動掃描工具即使再精密也必然有其盲點,這也正是專業資安廠商的價值所在。因此企業別被那些美觀整齊的報表數據所迷惑,重點不是在報表的「量」,而是經過專業人力分析判斷後所得到的「質」。當然,如果貴單位委外掃描的目的如果只是為了符合長官需求的,就不在此限。

▲表1弱點掃描服務廠商的差別。