WannaCry:新瓶裝老酒

文‧圖/McAfee 2017/5/18 上午 10:07:55

WannaCry 勒索軟體攻擊,是迄今為止我們看到同時將蠕蟲技術和勒索軟體商業模式很好的融合在一起的一次攻擊。借助數周前公開 的「永恆之藍」漏洞利用工具,攻擊數千台沒有安裝安全性修補程式的 MS-17-010 Windows 作業系統漏洞,使得 WannaCry 在短短一天之內感染了數 萬台電腦,覆蓋不同行業、橫跨幾大洲。而且、和其它典型的勒索軟體攻擊不同 的是、這些攻擊幾乎或根本沒有人工干預。

博採眾長,極少的人工干預

WannaCry 之所以這麼成功,源自于它能夠利用網路上眾多存在漏洞的機 器擴大攻擊的能力。這次攻擊的影響力遠遠超過我們所看到的傳統資料勒索軟 體攻擊。

我們目前所看到的幾乎所有勒索軟體都是通過魚叉式網路釣魚來攻擊每個 使用者,即使用者收到一封偽裝成來自合法來源的電子郵件,誘使使用者點擊 其中的連結或附件,下載惡意程式碼並在受害者的系統中執行該代碼。這種勒 索軟體攻擊只會對感染此代碼的電腦產生影響。

我們可以回想下 90 年代後期及 00 年代初期,那時比較有代表性的蠕蟲有 Code Red、NIMDA 和 SQL Slammer,這些蠕蟲能夠非常快速地進行傳播, 因為它們不需要任何人採取任何行動才能啟動機器上的惡意軟體,WannaCry 的情形非常類似。

我們還在努力確定「零號病人」是如何感染此勒索軟體的,但是可以肯定 的是,一旦它被感染,如果網路中的其它機器還沒有安裝 MS-17-010 的漏洞安 全性修補程式,它們會很快被感染。

不同於竊取資料或破壞其它機器,WannaCry 採取的是經典的勒索軟體攻擊,加密檔案然後索取贖金。這一攻擊本質上是將兩種技術結合在一起,然後 產生指數效應的影響力和破壞力。

多年來關於網路犯罪的研究使我們瞭解到,一旦某一技術被證明有效,將 會很快地被複製。鑒於 WannaCry 取得了如此傲人的成績,我們有理由相信很 快將會有其他攻擊者複製此技術並尋找其它機會,對於駭客們來說,這一攻擊的 難點之一是使用者的軟體中必須有一個能夠觸發蠕蟲攻擊的漏洞。

這一攻擊的獨特之處在於有一個微軟已經釋出安全性修補程式的關鍵漏 洞,以及一個在公共網域中結束的活躍的漏洞利用,這兩者結合為攻擊者們創 造了機會和藍圖來製作這一具有蠕蟲功能的勒索軟體。

漏洞利用的沃土

90 年代晚期、在機器上運行所有類型的軟體已成為慣例、即使有些根本不 會用到。舉例來說,當時某個蠕蟲就是利用在某一列印伺服器上的漏洞,當時 所有的伺服器中預設都會包括一個列印伺服器即使系統組態中根本就沒有印表 機,這種做法使得蠕蟲能夠攻擊網路中所有連接這一印表機埠的伺服器,使蠕 蟲能夠通過網路快速傳播感染一個又一個系統。

在此之後、解決這一問題的慣用做法是被稱之為"最小許可權"的方法,僅當 企業或組織需要完成基於某特定角色的任務或功能時、才允許在機器或網路中 運行某個應用程式或服務來執行相關工作,最小許可權降低了傳統蠕蟲的感染 機會,但未修補的漏洞則可以模仿這一個可以用於漏洞利用攻擊的"開放"元 素,特別是當這種漏洞能夠實現在系統中進行檔案傳輸或共用。

如果沒有所有未安裝安全性修補程式的漏洞,沒有公開發布的漏洞利用技術,以及攻擊者可以使用的成功的勒索軟體技術和策略,想要發動類似WannaCry 的攻擊將非常困難。

安裝還是不安裝安全性修補程式

WannaCry 給我們帶來的最大警示就是快速安裝安全性修補程式的重要 性。有些 IT 部門對安裝安全性修補程式比較猶豫或者需要執行一個內部測試流 程,才能安裝安全性修補程式的原因,是要確保不會出現軟體不相容問題。關 於這個問題,我是這樣想的:只要出現需要安裝的安全性修補程式,就會有風 險——安裝安全性修補程式會有風險,不安裝安全性修補程式也會有風險。IT 經理需要瞭解和評估的是,哪種風險對您的組織影響更大。

延遲安裝安全性修補程式,將會緩解應用程式不相容的風險,但同時也增 加了漏洞利用攻擊的風險,IT 部門需要瞭解每一個安全性修補程式帶來的風險 級別,然後再制定決策將這一風險對組織的影響降至最低。

WannaCry 及類似事件可能會改變這一分析結果,對於安全界來講,我們 常常遇到的一個問題是,缺少某一完整攻擊的範例,因為有些攻擊在執行過程 中被好的防禦措施阻止了,很多公司疏于安裝安全性修補程式可能就是因為他 們還沒有遭遇過類似利用漏洞的攻擊,從而更加強化了他們延遲安裝安全性修 補程式的行為。

如果說這起事件還有好處的話,那就是它提醒了我們需要採取積極主動的 安全性修補程式佈署計畫,以減少環境中的漏洞。

為什麼選擇醫院為目標?

我把醫院歸類為具有「軟性目標」的組織,因為醫院普遍把注意力放在病人護理這一首要任務上,而不會太多地關注於是否擁有最好的網路安全人員和 最佳的網路防禦技術。

造成這一現狀的原因是,傳統上攻擊醫院對於網路犯罪分子來說帶來的收 益非常低。他們可以竊取病人的資料或其它資料,但這些資料通常沒有攻擊銀 行等金融業帶來的收益高。

勒索軟體之所以成為網路犯罪的一大業務模式,就是在於它提供了攻擊任 一組織的激勵。基於勒索贖金的需求,犯罪分子通常會攻擊那些防禦比較薄弱 的機構,而不是防禦比較強的機構。這也是為什麼我們看到在過去一年中,醫 院、學校甚至是警察局成為了勒索軟體的目標, 雖然我們現在也看到有些針對 防禦比較強的機構的攻擊,但至少現在對於犯罪分子來講,攻擊防禦較弱的機 構成功的機會更大。

接下來會怎麼樣?

儘管 WannaCry 是一個新攻擊,我們需要思考的是,當發現某一漏洞,而且有相應的漏洞利用技術發佈出來供攻擊者使用時,我們就要時刻做好準備,以應對可能發生的攻擊,以及後續的若干複製型攻擊。

WannaCry 安全防禦指南

在知道這些安全事件後,邁克菲第一時間快速啟動應急措施,分析該勒索軟體的各個樣本,並為我們的客戶制定了降低風險的指南和檢測更新,隨後,邁克菲還向所有客戶推出了 DAT更新,並為他們提供了進一步的分析資訊,我們敦促所有客戶確保更新了這些 DAT,並確 保所使用的所有軟體解決方案都採用了最新的安全更新。

概述 感染了該勒索病毒的系統會具備以下特徵:

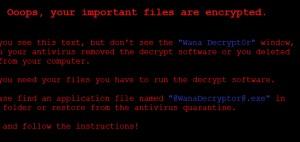

檔被加密,尾碼變成.wnry、.wcry、.wncry 和.wncryt,使用者會看到一個下面的螢幕顯 示勒索資訊。

▲使用者的桌面會被修改成以上的背景圖片

重要提示

使用者應該馬上安裝微軟的重要修補程式 MS17-010,以防止電腦被感染:https://technet.microsoft.com/en-us/library/security/ms17-010.aspx。

此外,微軟公司還對停止支援的 Windows XP 和一些伺服器系統提供了相應的修補程式更

新,下載位址:

>> Windows Server 2003 SP2 x64:http://catalog.update.microsoft.com/v7/site/ScopedViewInline.aspx?updateid=6e52528b-7754-49ba-b39e-2a2a2b7c8c3a

>> Windows Server 2003 SP2 x86:http://catalog.update.microsoft.com/v7/site/ScopedViewInline.aspx?updateid=fdb0df5f-8994-4e43-a37b-82544a1eff68

>> Windows XP SP2

x64: http://catalog.update.microsoft.com/v7/site/ScopedViewInline.aspx?updateid=a679cafc-d8da-4c2a-9709-17a6e6a93f4f

>> Windows XP SP3

x86: http://catalog.update.microsoft.com/v7/site/ScopedViewInline.aspx?updateid=9e189800-f354-4dc8-8170-7bd0ad7ca09a

>> Windows XP Embedded SP3 x86:http://catalog.update.microsoft.com/v7/site/ScopedViewInline.aspx?updateid=d4d15d30-e775-4f6f-b838-d3caca05a5e9

>> Windows 8 x86: http://catalog.update.microsoft.com/v7/site/ScopedViewInline.aspx?updateid=ec4f955a-2fe7-45e6-bde1-1de91cbe874f

>> Windows 8 x64: http://catalog.update.microsoft.com/v7/site/ScopedViewInline.aspx?updateid=22699699-94c3-4677-99e5-38cb4fb66401

微軟的相關說明:https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/。

邁克菲企業客戶安全指南 對於邁克菲企業級客戶,請參見如下應對措施資訊:

McAfee VSE 和 ENS 用戶:

升級到 DAT 8527 及以上版本 (V2 DAT) 或者 DAT 2978.0 及以上版本 (V3 DAT) 即可檢 測出此病毒。此外,邁克菲還提供了緊急的 Extra.Dat 檔可供下載,建議同時部署,通

過設置 VSE 和 ENS 的訪問保護規則可以有效預防受到 WannaCry 病毒新變種的感染,具 體方法可參見我公司的正式技術指南:

https://kc.mcafee.com/corporate/index?page=content&id=KB89335

McAfee Application Control 用戶:

正常運行 McAfee Application Control 並設置為阻止未知應用程式執行,可以有效防止 執行勒索程式,免受病毒感染。

McAfee NSP(入侵偵測系統)的用戶:

NSP 下面的規則可以對 WannaCry 的擴散起到檢測或攔截作用,這些規則對微軟 SMB 漏 洞的利用行為以及 WannaCry 利用的後門程式活動進行檢測和攔截,避免其通過網路進一步傳播感染,需要啟用這些規則的 block 動作以達到阻止效果。

0x43c0b800- NETBIOS-SS: Windows SMBv1 identical MID and FID type confusion vulnerability (CVE-2017-0143)

0x43c0b400- NETBIOS-SS: Windows SMB Remote Code Execution Vulnerability (CVE-2017-0144)

0x43c0b500- NETBIOS-SS: Windows SMB Remote Code Execution Vulnerability (CVE-2017-0145)

0x43c0b300- NETBIOS-SS: Microsoft Windows SMB Out of bound Write Vulnerability (CVE-2017-0146)

0x43c0b900- NETBIOS-SS: Windows SMBv1 information disclosure vulnerability (CVE-2017-0147)

NETBIOS-SS: MS17-010 EternalBlue SMB Remote Code Execution

NETBIOS-SS: SMB DoublePulsar Unimplemented Trans2 Session Setup Subcommand Request

McAfee SIEM 和 Active Response 的用戶:

通過 McAfee ENS 產品中的 Active Response 模組,我們可以對網路中的電腦進行自動 化分析和緊急處置,邁克菲提供了 WannaCry 的一系列的 IOC 特徵,可以結合 SIEM 以及 MAR 進行應急處置工作,具體 IOC 請參見連結:

https://securingtomorrow.mcafee.com/executive-perspectives/analysis-wannacry-ransomware-outbreak/。

此外,McAfee TIE(威脅情報交換) 能夠在電腦上自動探索可疑的檔,比如 WannaCry 利用 到的可執行程式,並且自動傳給 McAfee ATD 產品進行沙箱分析和靜態代碼分析,能夠有 效發現新出現的勒索病毒變種,經過分析後,TIE 能夠將識別出的勒索病毒碼自動同步到 所有的邁克菲端點安全軟體以及 IPS、SIEM 等設備上,實現對這類新病毒的自動化即時 防範。

由於 WannaCry 利用企業和組織中的內部網路進行傳播,因此該攻擊不太可能會對個人使用者造成影響, 不過,這確實也再次給個人使用者敲響了警惕勒索軟體的警鐘,為了防患於未然,我們強烈建議個人使用者:

備份你的檔案:這樣一旦感染,你可以立刻格式化磁碟並從備份恢復資料。

更新你的設備:WannaCry 給我們的啟示是,你需要時刻確保自己的作業系統處於最新狀態,道理 很簡單,幾乎每款軟體更新都會對安全功能進行改進,從而保護電腦的安全並消除勒索軟體變種,防止感染設備。

非邁克菲客戶安全指南 對於沒有使用邁克菲安全產品的使用者,防止感染該勒索病毒的要點如下:

佈署微軟發佈的 MS17-010 安全修補程式 。

儘量在主機上關閉 445 埠,並且通過防火牆或者其它 ACL 設備關閉不必要的 SMB 埠。

避免打開可疑郵件附件和連結,不下載和運行來歷不明的程式,減少感染機會。

總之,WannaCry 是網路犯罪分子綜合利用蠕蟲、木馬、勒索軟體等多種惡意程式碼手段的新型攻擊手段, 使用者需要結合防禦、檢測、回應等多種技術手段儘量加快對這類攻擊手段的回應速度,實現威脅防禦的 全生命週期覆蓋,並且採用威脅情報自動化交換的技術實現全網聯防措施,以最大限度降低安全風險和損失。